Do ochrony przed skanowanie portów z portsentry: Różnice pomiędzy wersjami

| Linia 1: | Linia 1: | ||

| + | <span data-link_translate_nl_title="Te beschermen tegen het scannen van poorten met portsentry" data-link_translate_nl_url="Te+beschermen+tegen+het+scannen+van+poorten+met+portsentry"></span>[[:nl:Te beschermen tegen het scannen van poorten met portsentry]][[nl:Te beschermen tegen het scannen van poorten met portsentry]] | ||

<span data-link_translate_it_title="Per proteggere contro la scansione delle porte con portsentry" data-link_translate_it_url="Per+proteggere+contro+la+scansione+delle+porte+con+portsentry"></span>[[:it:Per proteggere contro la scansione delle porte con portsentry]][[it:Per proteggere contro la scansione delle porte con portsentry]] | <span data-link_translate_it_title="Per proteggere contro la scansione delle porte con portsentry" data-link_translate_it_url="Per+proteggere+contro+la+scansione+delle+porte+con+portsentry"></span>[[:it:Per proteggere contro la scansione delle porte con portsentry]][[it:Per proteggere contro la scansione delle porte con portsentry]] | ||

<span data-link_translate_pt_title="Para proteger contra a varredura de portas com portsentry" data-link_translate_pt_url="Para+proteger+contra+a+varredura+de+portas+com+portsentry"></span>[[:pt:Para proteger contra a varredura de portas com portsentry]][[pt:Para proteger contra a varredura de portas com portsentry]] | <span data-link_translate_pt_title="Para proteger contra a varredura de portas com portsentry" data-link_translate_pt_url="Para+proteger+contra+a+varredura+de+portas+com+portsentry"></span>[[:pt:Para proteger contra a varredura de portas com portsentry]][[pt:Para proteger contra a varredura de portas com portsentry]] | ||

Wersja z 18:33, 8 kwi 2016

nl:Te beschermen tegen het scannen van poorten met portsentry

it:Per proteggere contro la scansione delle porte con portsentry

pt:Para proteger contra a varredura de portas com portsentry

es:Para proteger contra la exploración de puertos con portsentry

en:To protect against the scan of ports with portsentry

fr:Se protéger contre le scan de ports avec portsentry

Artykuł ten jest wynikiem translacji automatycznej wykonywane przez oprogramowanie. Możesz przeglądać źródła artykułu tutaj.

Swoimi Serwer mogą podlegać skanowanie różnych portów do określenia, na przykład, usługi, które są w miejsce na twój Serwer lub nawet systemu operacyjnego zainstalowanego (Umożliwia to na przykład Nmap, ). Informacje te następnie może być wykorzystana przez złośliwe osoby aby osiągnąć spójność Twojej Serwer.

Aby chronić przed tymi praktykami, można zaimplementować portsentry, które będą blokować adresy IP połączenia na pochodzenie tych skanów.

Portsentry może być uzupełnieniem zabraknąć 2zbanować, jeśli chcesz zwiększyć bezpieczeństwo Twojej Serwer. Rzeczywiście, Niepowodzenie 2Ban blokuje adresy IP połączenia, które wykonują niepomyślne uwierzytelnianie podczas portsentry, on wykonuje blokowanie adresów IP, które mają na celu identyfikację otwarte porty na twój Serwer. Oba pakiety mogą się uzupełniać, a tym samym do zwiększenia bezpieczeństwa Twojej Serwer.

Zaczynamy od postępowania z instalacją tego pakietu, który dotyczy nas następujące polecenie :

root@flex:~# apt-get update && apt-get install portsentry

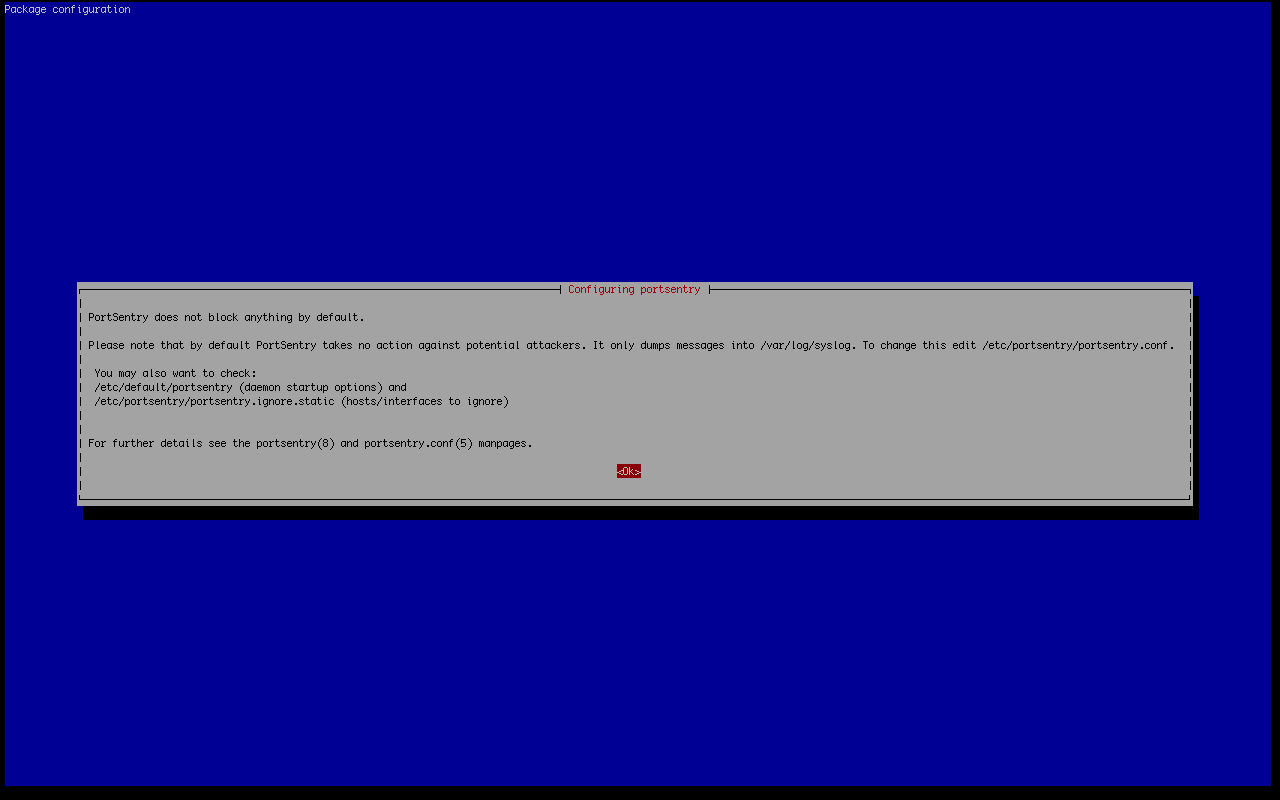

Komunikat ostrzegawczy powie ci, że portsentry zastosuje, nie blokowania, chyba nie powiesz to zrobić :

Po zakończeniu instalacji, w związku z tym przechodzimy do konfiguracji portsentry.

Jako pierwszy krok, możemy zatrzymać usługę :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Następnie wdrażamy wyjątki nie zablokowac różnych adresów IP (co najmniej Twój adres IP oraz adresy IP Serwers o monitoringu, itp.).

Na plaże IP adresy aby umożliwić i używane przez naszych Serwer monitorowanie, zapoznaj się z następującym artykułem : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Serwer

Do realizacji tych wyjątków, możemy edytować plik /etc/portsentry/portsentry.ignore.static

Na początku służby, zawartość pliku zostaną dodane do pliku /etc/portsentry/portsentry.ignore.

Aby dodać wyjątek do portsentry, wystarczy dodać jeden adres IP na linii. Można również i po prostu dodać jeden lub CIDR.

Teraz, że dodałeś swój /adresy IP na liście Biały, pomożemy Ci skonfigurować portsentry do prawidłowo wypowiedziane przez edycję pliku konfiguracyjnego, który jest dostępny za pośrednictwem /etc/portsentry/portsentry.conf.

Używamy portsentry w trybie zaawansowanym dla protokołów TCP i UDP. Aby to zrobić, należy zmodyfikować plik /etc/default/portsentry Aby mieć :

TCP_MODE="atcp" UDP_MODE="audp"

Życzymy również że portsentry jest blokada. Dlatego potrzebujemy wobec przyśpieszyć ono przy BLOCK_UDP i BLOCK_TCP do 1 jak poniżej :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Możemy zdecydować się na blokowanie zrobiony w złej intencji osób przez iptables. Możemy zatem komentować wszystkie wiersze pliku konfiguracyjnego, które zaczynają się KILL_ROUTE z wyjątkiem następnego :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

Można sprawdzić, że jest to przypadek, raz zapisany plik za pomocą kota i grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Możemy teraz wznowienia usługi portsentry i teraz rozpocznie się blok skanowanie portów :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry dzienniki w pliku /var/log/syslog i jak widać poniżej, po porcie dla opieki nad tym tutorialu z Nmap, skanowanie adres został zablokowany przez iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Jeśli chcesz rzucać bloku, można sprawdzić IP adresy zbanowany za pomocą iptables.

Ma IP, która została zablokowana po nasz poprzedni test :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Warto więc usunąć wpis :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

P.S. : nie zapomnij, aby umożliwić adresów IP naszych Serwers w monitoringu w wyjątkach portsentry do uniknięcia fałszywych alarmów i powodować niepotrzebnych wpisów.

Włącz automatyczne odświeżanie komentarzy