Zabezpieczanie swojej maszynie Debiana

ja:

pl:Zabezpieczanie swojej maszynie Debiana

he:אבטחת הרכב דביאן שלה

ar:تأمين جهاز به دبيان

zh:确保其 Debian 的机器

de:Sicherung ihrer Debian-Rechner

nl:Beveiligen zijn Debian machine

it:Protezione relativa macchina Debian

pt:Protegendo sua máquina Debian

es:Su máquina Debian

en:Securing its Debian machine

ro:Asigurarea sa maşină de Debian

ru:Обеспечение его машины под управлением Debian

fr:Sécuriser sa machine Debian

Artykuł ten jest wynikiem translacji automatycznej wykonywane przez oprogramowanie. Możesz przeglądać źródła artykułu tutaj.

<Nr trad>

Wprowadzenie

Upewnij się, że bezpieczeństwo jego maszyna jest zasadniczym punkcie, że nie należy lekceważyć pod karą staje się celem ataków różnych. Obecnej mocy komputerów dziś Dokonywanie włamań jako technik bydlę siła atakować lub bruteforce bardzo proste do wdrożenia do administratora dostęp do obiektu docelowego w krótkim czasie maszyna.

Na tej stronie znajdziesz niewyczerpujący wykaz utworów aby zabezpieczyć serwer Debiana na różnych miejscach takich jak konta administratora, SSH dostęp, firewall, itp...

Na serwerze produkcyjnym należy koniecznie wykonać te operacje w godzinach poza szczytem, aby zminimalizować wpływ swoich działań.

Wymagania wstępne

Jest jeden warunek istotne dla bezpieczeństwa jego serwer do utrzymania swoich pakietów w ich wersji najbardziej aktualne jak to możliwe. Znaczna liczba wykrytych wad są szybko skorygowany przez programistów z pakietów i programów zaangażowane, wszędzie tam, gdzie możliwe należy zawsze zachować swój system aktualizacji, a tym samym uniknięcia luk bezpieczeństwa.

Aktualizowanie systemu Debian, upewnij się, że masz listę oficjalnych repozytoriach do aktualizacji. Można znaleźć listę dostępnych w Ikoula repozytoriów i instrukcje instalacji.

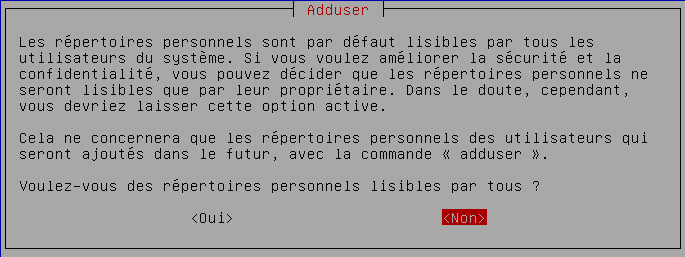

Katalogi użytkowników

Domyślnie w systemie Debian katalogów użytkowników są dostępne dla innych lokalnych kont obecnych na komputerze. pod tym adresem W celu przezwyciężenia tego glitch w bezpieczeństwa to trzeba ponownie skonfigurować domyślne zachowanie.

- Upewnij się, że katalogi są czytelne tylko przez ich właścicieli

dpkg-reconfigure adduser

Korzeń dostęp

Zezwalaj na połączenia z kontem  korzeń Po pierwszym wykorzystania jest na ogół nie jest dobry pomysł. Rzeczywiście konto korzeń ou superużytkownik posiada pełny dostęp do systemu. Jeśli osoba atakująca jest uzyskanie dostępu do konta

korzeń Po pierwszym wykorzystania jest na ogół nie jest dobry pomysł. Rzeczywiście konto korzeń ou superużytkownik posiada pełny dostęp do systemu. Jeśli osoba atakująca jest uzyskanie dostępu do konta

superużytkownik Będzie miał całkowitą kontrolę komputera.

Sudo polecenie

Aby zmniejszyć ryzyko można, na przykład, dodać użytkownika, który, w razie potrzeby, będzie się praw naszych superużytkownik za pomocą polecenia sudo.

- Najpierw musimy stworzyć nowy użytkownik

Następnie wypełnić pola, jak również hasło, który najlepiej będzie składać się z małych liter, litery i numery.

- Możemy teraz zainstalować sudo

adduser votre_utilisateur

- Teraz, że jest tworzone przez naszych użytkowników i że sudo jest zainstalowany będzie musiał być w grupie sudo polecenie

apt-get install sudo

Od teraz nasz użytkownik może jeśli to konieczne, poprzedzać polecenie chcesz sudo uruchamiane z uprawnieniami

usermod -a -G sudo votre_utilisateur

superużytkownik .

Hasło zostanie poproszony przed uruchomieniem wszelkie polecenia.

Zakazać korzeń a

Teraz, że mamy innego użytkownika można na przykład zapobiec, Podłączanie do naszego systemu z rachunku

sudo cat /etc/password

root.

- Najpierw musisz edytować konfiguracji ssh obsługi pliku

- Znaleźć i Edytuj też poniższy wiersz w sshd_config pliku, zmieniając Tak przez no. Potrzebne aby uncomment ten specjalność usuwając symbol #.

vi /etc/ssh/sshd_config

Pamiętaj, a następnie Zapisz i Zamknij plik konfiguracyjny.

PermitRootLogin no

- Gdy zostanie uruchomiony ponownie usługa SSH Twoje zmiany zostaną wprowadzone.

/etc/init.d/ssh restart

Zaleca się zatem otwarcie drugiego terminalu, aby przetestować połączenie i wykorzystanie zmian na nowego użytkownika.

SSH dostęp

Dzięki rozwiązaniom wcześniej nasz system jest już dobrze zabezpieczone, ale wciąż możemy zwiększyć zabezpieczenia poprzez wdrożenie pliku klucza uwierzytelniania.Zwykle połączenie i uwierzytelniania w systemie odbywa się przez parę logowania /hasło. Możemy zastąpić tę metoda, która nie jest nieomylny przez uwierzytelniania z użyciem klucza.

Po realizacji zmian podczas każdego nowego połączenia systemu będzie oglądać, jeśli użytkownik próbuje połączyć ma pewien zdrowy klucz i jeśli to ma uprawnienia do wykonać logowania dla tego użytkownika.

Mimo, że metoda nie jest niezawodny plik klucza uwierzytelniania wymaga od osoby, chcąc dostać się do systemu, że ma tego pliku. Tak, możemy wzmocnić bezpieczeństwo versus hasła, które można by odgadnąć przez

brutalna siła '

Kilka wad, jednak, są obecne, gdy metoda ta jest zaznaczona, konieczne jest, aby mieć plik klucza bez względu na lokalizację, na przykład w połączenie komputerów w pracy i w domu.

Musisz również ręcznie dodać każdy nowy plik klucza, który będzie mieć dostęp do systemu, w przypadku na przykład dodanie nowego użytkownika lub dostępu przez osoby upoważnione do systemu.

Zmienić domyślny port

Jednym ze sposobów najbardziej skuteczne zatrzymać automatyczne testy rozpoczęła przeciwko serwerów jest zmienić domyślny port SSH na komputer.

Aby zrobić to Edytuj plik

'sshd_config

- Znaleźć i edytowanie następnego wiersza pliku, zmieniając wartość przez jeden wybrany

vi /etc/ssh/sshd_config

- Uruchom ponownie usługę SSH

# What ports, IPs and protocols we listen for

Port 22

/etc/init.d/ssh restart

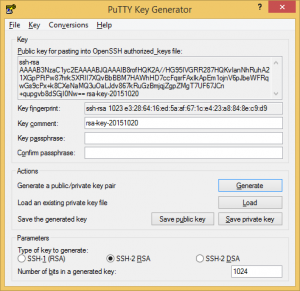

Generuje parę kluczy

Windows

Można wygenerować klucz PuTTYgen oprogramowanie dostępne dla Windows.

Linux

Pod Linuksem możesz wpisać następujące polecenie :

Skopiować parę kluczy

Podczas generowania pary muszą teraz wskazujemy serwer co są osoby upoważnione do łączenia do naszego nowego użytkownika.

Aby to zrobić każdy użytkownik systemu ma pliku

ssh-keygen

'ssh/authorized_keys obecny w katalogu lokalnym.

- Jeśli są obecnie generuje parę w systemie Debian można użyć następującego polecenia aby automatycznie skopiować klucz do pliku.

- Alternatywnie można ręcznie dodać swój klucz publiczny do pliku osób upoważnionych

Jeśli folderu .ssh nie istnieje w naszym użytkownika lokalnego folderu tworzymy go

ssh-copy-id votre_utilisateur@IP_VotreServeur

- Teraz musimy utworzyć plik 'authorized_keys w naszych folderu .ssh

mkdir .ssh chmod 700 .ssh

- Klucz publiczny jest następnie dodane do pliku, wynik powinien być podobny do tego przykładu

vi .ssh/authorized_keys

Zapisuje i zamyka plik.

- Względów bezpieczeństwa możemy ograniczyć dostęp do naszych plików

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

Od teraz nasz użytkownik ma możliwość Podłącz do komputera.

Zapory

Zapora jest zalecane, aby zabezpieczyć system.

chmod 600 .ssh/authorized_keys

Zapora jest często pierwszą linię obrony komputera z zewnątrz, to rzeczywiście go, która będzie analizować ruchu, który przechodzi między komputer i na zewnątrz.

Dzięki zaporze są w stanie zablokować lub umożliwić dostęp do komputera z zewnątrz do określonych protokołów lub portów, zapewniając bezpieczeństwo systemu.

Zasady zabezpieczeń

W przypadku zapory jest określenie zasad zabezpieczeń mają być wprowadzone w życie. Bez skutecznego definicji wybór blokowania lub uprawnienie portów i protokołów byłoby dość przypadkowy.

Dlatego konieczne jest określenie z góry jasne zasady bezpieczeństwa swojej sieci komputerowej lub jego maszyna.

Różne zasady działalności powszechnie używane obejmują zasady

'Biała i de czarnej listy .

Biała

Zasady polityki Biała jest aby zablokować cały ruch wejście bez wyjątku i pozwalają wyraźnie tylko porty i protokoły że jesteśmy absolutnie pewni ich bezpieczeństwa.

Ta zasada zabezpieczeń ma wiele zalet w porównaniu do Czarna lista . Rzeczywiście cały ruch nie jawnie dozwolone jest blokowana, pozwoli to uniknąć większości prób połączenia, które mamy nie koniecznie miał odruch aby zabezpieczyć.

Jedną z wad tej polityki jest obowiązek posiadania do definiowania każdego porty i protokoły używane do nie blokują wykonanie naszych usług ( na przykład protokół

http na porcie 80 )Musimy zatem wiedzieć każdy port używany przez urządzenie i utrzymanie zasad, gdy dodanie lub usunięcie usługi.

Dotyczące wychodzących w większości przypadków, które nie uznaje się za ryzykowne dla wszystkich upoważnionych, rzeczywiście powinieneś wiedzieć ruchu wychodzenia z komputera lub sieci. Jednak zaleca się utrzymywać ślad zabezpieczenia wychodzących.

Czarna lista

Zasady polityki Czarna lista Aby umożliwić ruch przychodzący wszystkich bez wyjątku i jawnie zablokować tylko porty i protokoły, której jesteśmy pewni, że stanowią one zagrożenie dla bezpieczeństwa.

Ta zasada zabezpieczeń ma wiele wad w porównaniu do

'Biała . Rzeczywiście pozwalają cały ruch wejście bez ograniczeń nie jest zalecane, blokowanie zaangażowana tylko w przypadku portu lub protokołu wyraźnie ustalone.

Dotyczące wychodzących w większości przypadków, które nie uznaje się za ryzykowne dla wszystkich upoważnionych, rzeczywiście powinieneś wiedzieć ruchu wychodzenia z komputera lub sieci. Jednak zaleca się utrzymywać ślad zabezpieczenia wychodzących.

IPTables

IPTables jest z pewnością najbardziej znanym firewall oprogramowanie dostępne dla Debiana.

Oto kilka praktycznych poleceń dotyczących :

- Instalacji iptables

- Lista aktualnie ustalonych zasad

sudo apt-get install iptables

- Przeczyść ustalonymi zasadami

sudo iptables -L

- Dodawanie reguły

sudo iptables -F

sudo iptables -X

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip x.x.x.x par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s x.x.x.x -j ACCEPT

Przypisanie adresu IP, który może być dynamiczny, na przykład, że twój internet pole w domu, należy zachować ostrożność.

- Usuń regułę

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Włącz automatyczne odświeżanie komentarzy